安全赏金计划来了,奖金最高达¥6000!

在出海的过程中,任何安全漏洞都可能导致严重的数据泄露和财务损失。

AdsPower 充分认识到用户对安全的需求,并坚持不计成本地提供远超行业平均水准的数据安全投入。

在过去的半年里,我们进行了一系列深层次的安全升级:

但我们不满足止步于此。正如微软不断修补系统漏洞以确保用户安全一样,AdsPower 也致力于打造一个更加可靠的应用环境。

因此,AdsPower 与「火线安全众测平台」携手,开展了一场为期 44 天的安全众测活动。

这次活动吸引了众多资深白帽子参与,他们配合 AdsPower 修复了数十个潜在安全问题,我们也为贡献者提供了近 40,000 元的现金奖励。

目前,AdsPower 是行业中唯一一家敢于将自身的真实业务环境,提供给白帽子进行安全众测的厂商。我们贴近实际运营,从用户和黑客两个角度,全面评估 AdsPower 浏览器的安全性。

期待更多白帽子加入我们的「安全赏金计划」!

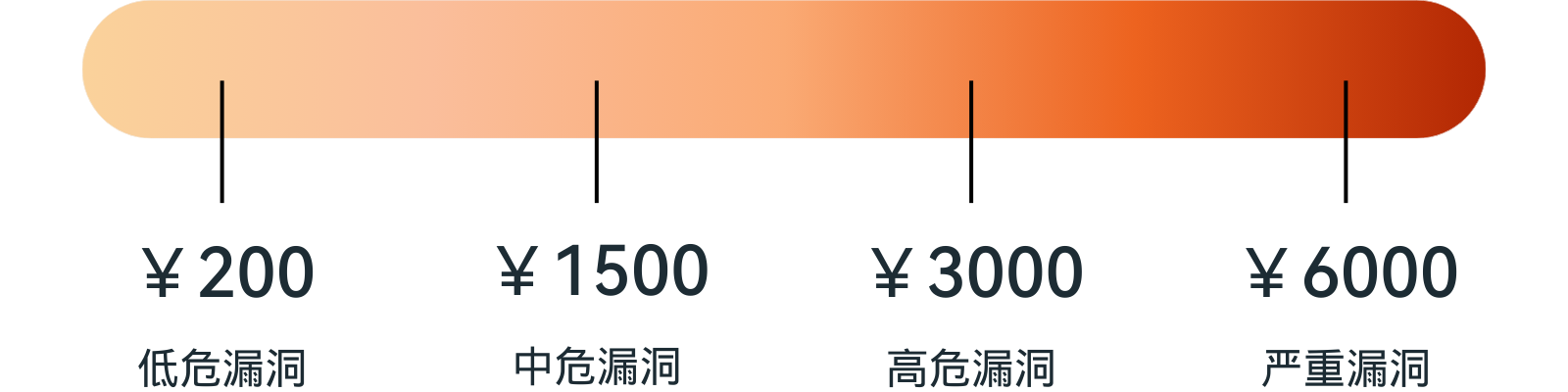

漏洞奖励标准

漏洞单价表:人民币/元,未含税。

海外采取固定汇率 (可根据情况动态调整)

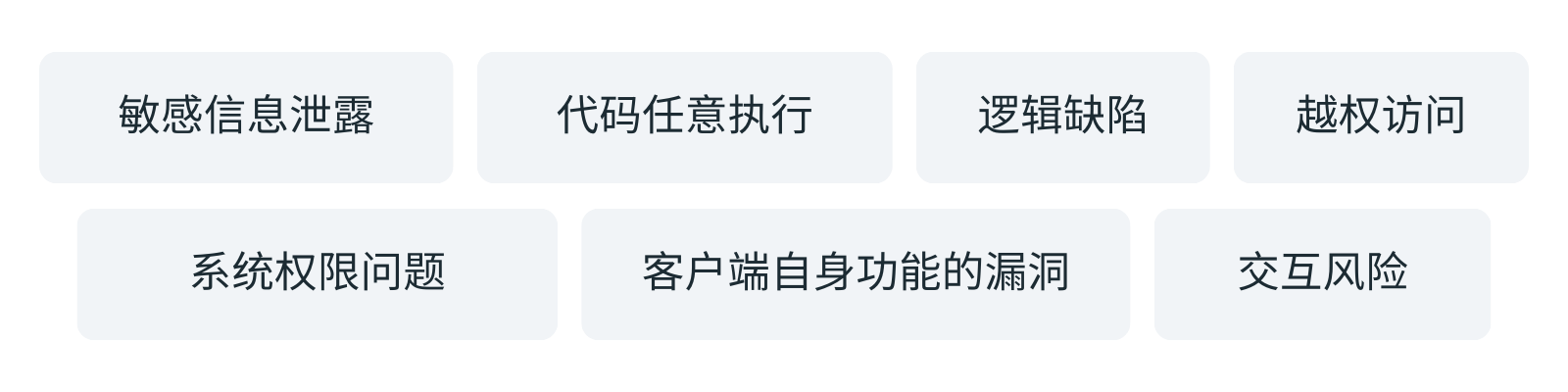

漏洞范围

要获得赏金,您需要报告一项或多项 AdsPower 中的安全漏洞。此类问题可能包括但不限于:

AdsPower 漏洞危害评定规则

严重

1.直接获取系统权限的漏洞。包括但不限于命令注入、远程命令执行、上传获取WebShell。

2.严重级别的敏感信息泄露。包括但不限于对公司或者用户造成巨大影响的信息泄露,多维度且数据量巨大的敏感数据,以及通过接口引发的敏感信息泄露。

3.泄露大量核心敏感数据的漏洞,包括但不限于:核心DB的SQL注入漏洞、用户敏感信息接口越权导致的大范围泄露。

4.无需用户交互或简单用户交互的远程代码任意执行、远程任意文件读写。

5.可直接获取集群或堡垒机等关键基础系统管理员权限等漏洞。

中危

1.普通的信息泄露。包括但不限于影响数据量有限或者敏感程度有限的越权、源代码或系统日志或无信息回显的SSRF漏洞等信息泄露。

2.需受害者交互或其他前置条件才能获取用户身份信息的漏洞。包括但不限于包含用户、网站敏感数据的 JSONHijacking、操作(如支付类操作、发布信息或修改个人账号敏感信息类操作)的 CSRF、存储型 XSS。

3.普通的逻辑缺陷和越权。包括但不限于一般的越权行为和设计缺陷。

4.普通设计缺陷,包括但不限于登录窗口可爆破(需提供成功案例)、弱口令等问题。

低危

1.轻微信息泄露,包括但不限于可登录后台但无权限或无数据操作的漏洞、PHPinfo、本地 SQL注入、近期日志打印及配置等泄露情况。

2.只在特定情况下才能获取用户信息的漏洞,包括但不限于反射 XSS(包括 DOM型)。

3.利用场景有限的漏洞,包括但不限于短信轰炸、URL跳转、系统的可撞库接口等。

漏洞评定通用原则

1.弱口令问题:同一套系统多个用户弱口令问题只确认第一个,后续提交算重复漏洞;同一个用户弱口令可登陆不同系统,算同一漏洞,合并处理。

2.对于SQL注入漏洞,须注出其中一条数据证明危害。严禁拖库表。单纯报错无危害证明将会被忽略。

3.无特别声明情况下,前后关联漏洞合并处理,按级别最高的漏洞进行奖励,如先提交弱口令进入后台/内网漏洞,后提交进入后台/内网的SQL注入、越权漏洞。后提交的SQL、越权漏洞均合并处理,审核员会与安全对接人员沟通是否允许继续深入测试该系统。如许可,可正常测试,发现问题可单独提交。

4.同一个漏洞源产生的多个漏洞计漏洞数量为一,web层面上同一域名或IP下均属同一漏洞源,漏洞奖励按级别最高的漏洞进行奖励。

5.对于边缘/废弃业务系统,根据实际情况降级处理。

6.对于利用条件苛刻的漏洞,根据实际情况降级处理。

7.严重敏感身份信息定义:至少包含3个敏感字段:姓名/身份证、银行卡信息、手机号/邮箱、密码、地址;对于不满足上述条件的信息,将视信息的敏感程度降级处理。

8.对于已获取系统权限(如webshell),禁止下载源代码审计。请事先联系审核员,审核员将会与安全对接人员沟通相关事宜,如果安全对接人员同意审计,再进行后续操作,发现漏洞可单独提交。否则,其行为将视为违规操作,一经发现冻结账户。安全对接人员情况严重程度,保留追究法律责任的权利。

测试红线

第一类事件:

1.漏洞泄密,漏洞内容主动泄漏给第三方。

2.数据留存,测试敏感信息泄漏(账密、敏感key、订单、人员身份信息等)问题,在漏洞确认后1个月未对测试过程中获取到的相关信息进行完全删除。

3.存储不当,使用云上网盘提供的在线存储服务或包含网络同步功能的本地软件,来存储测试过程中获取到的相关信息,导致泄漏。

4.瞒报问题,对于发现的敏感信息未完全上报明显有所保留,或发现漏洞后1周内未上报相关漏洞。

5.客户影响,测试轻微影响到了其他用户的产品使用引起少量投诉等不良反馈。

第二类事件:

1.生产事故,测试造成重要业务中断直接引发大面积故障。

2.危害用户,测试影响了大量用户,造成用户侧大量投诉

3.敏感数据,获取敏感数据请求不要超过50条。注:敏感数据请求50条是底线,但不意味着49条就合规,平时测试不要超过5条;法律规定不得获取超过50条以上个人信息,因此越权漏洞需要谨慎,保证自身安全,专业的渗透测试中“可控”也是要求之一。

4.深度利用,拒绝内网渗透,禁止获取内网权限后在内网使用扫描器、或横向接触非测试靶机类目标、获取内网应用/主机权限等。

5.完整性破坏,使用越权删除等问题,对线上系统造成完整性的破坏,导致重要数据丢失。

6.可用性破坏,使用dos类缺陷或其他手法(如ddos或cc攻击等),对线上系统造成了可用性的破坏,导致系统不可用。

7.社工攻击,如使用钓鱼邮件进行攻击,进一步种植木马病毒、窃取公司机密等。

8.其他故意危害计算机信息网络安全导致严重后果的行为。

无意的下载、删除等行为,请立刻删除本地数据、恢复线上业务、报备漏洞审核同学。

当您发现潜在安全漏洞时,可随时通过官方邮件:security@adspower.net 向我们提交报告,AdsPower 安全团队将第一时间进行验证与处理。

点击:www.adspower.net/bug-bounty,可以了解更多相关信息。

AdsPower 将持续加大对用户信息安全的投入,力保用户数据安全!

了解更多